- install

- Instalando Tails a partir de um Debian ou Ubuntu usando a linha de comando e GnuPG

Você precisa de

1 pendrive USB

Exclusivo para o Tails!

8 GB no mínimo

Seu Tails

1 pendrive USB

Todos os dados serão apagados!

8 GB no mínimo

Windows 7

ou mais recente

macOS 10.10

Yosemite

ou mais recente

Linux

qualquer distribuição

Debian

Ubuntu

ou uma distribuição derivada

Another Tails

Pendrive USB ou DVD

Processador Intel

Exceto Apple M1 e M2

Smartphone

or printer

para acompanhar as instruções

1 hora no total

½ hora

¼ de hora

1.4 GB para baixar

½ hora para instalar

½ hora para atualizar

Requisitos de sistema detalhados e hardware recomendado.

Summary

Tails works on:

- Most PC computers that are less than 10 years old

- Some older Mac computers with an Intel processor

Tails does not work:

- Newer Mac computers with an Apple processor (M1 or M2)

- Smartphones or tablets

- Raspberry Pi

Tails might not work on:

Some older computers, for example, if they don't have 2 GB of RAM.

Some newer computers, for example, if their graphics card is incompatible with Linux. Nvidia or AMD Radeon cards often do not work in Tails.

See our list of known hardware compatibility issues.

Detailed hardware requirements

A USB stick of 8 GB minimum or a recordable DVD.

All the data on this USB stick or DVD is lost when installing Tails.

The ability to start from a USB stick or a DVD reader.

A 64-bit x86-64 IBM PC compatible processor.

2 GB of RAM to work smoothly.

Tails can work with less than 2 GB RAM but might behave strangely or crash.

Recommended hardware

Laptop models evolve too rapidly for us to be able to provide an up-to-date list of recommended hardware. Below are some guidelines if you, or your organization, are considering acquiring a laptop dedicated to running Tails.

For PC

Avoid "gaming" models with Nvidia or AMD Radeon graphics cards.

Consider buying a refurbished laptop from a high-end (professional) series. These are cheaper and will last longer than new but lower-quality laptops.

For example, the Lenovo ThinkPad series work well with Tails, including the X250, X1 Carbon, T440, T480, and T490 models.

If you live in a part of the world where buying refurbished laptops is uncommon, look on eBay and Amazon. Amazon offers a 90-day Amazon Renewed Guarantee.

Consider buying a new laptop from vendors who guarantee the compatibility with Linux and Tails like ThinkPenguin.

For Mac

Unfortunately, we don't know of any Mac model that works well in Tails and can run the latest macOS version.

Seus passos

Baixe o Tails

Baixe o Tails

Baixe a atualização

Verifique seu download

Verifique seu download

Verifique seu download

Reinicie no outro Tails

Baixe balenaEtcher

Instale balenaEtcher

Baixe balenaEtcher

Instale balenaEtcher

Instale Tails usando balenaEtcher

Instale Tails usando GNOME Disks

Install Tails using dd

Instale o intermediário usando balenaEtcher

Instale o intermediário usando GNOME Disks

Instale o intermediário usando GNOME Disks

Reinicie no seu pendrive USB com Tails

Reinicie no intermediário

Reinicie no intermediário

Instale Tails clonando

Atualize seu Tails clonando

Reinicie no seu novo Tails

Boas-vindas ao Tails!

Warnings: Tails is safe but not magic!

Tails é mais seguro do que qualquer sistema operacional comum. Apesar disso, nem o Tails nem qualquer outro programa ou sistema operacional pode te proteger de tudo - mesmo que finjam poder.

As recomendações abaixo te trarão ainda mais segurança, especialmente se você estiver sob grande risco.

Protegendo sua identidade durante o uso do Tails

Tails é feito para esconder sua identidade.

Mas algumas das suas atividades podem acabar revelando a sua identidade:

- Compartilhar arquivos com metadados, como data, hora, local e informações sobre o dispositivo

- Usar Tails para mais de um objetivo por vez

Limitações da rede Tor

Tails usa a rede Tor porque é a mais forte e popular rede para se proteger de vigilância e censura.

Mas a rede Tor é limitada caso você precise:

- Esconder o fato de que você está usando Tor e Tails

- Proteger suas comunicações online de atacantes determinados e habilidosos

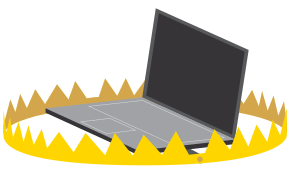

Reduzindo riscos ao usar computadores não confiáveis

Tails pode ser executado com segurança em um computador que esteja com vírus.

Mas Tails pode acabar não te protegendo se:

- For instalado a partir de um computador infectado

- For executado em um computador com BIOS, firmware ou hardware comprometidos

Protegendo sua identidade durante o uso do Tails

Limpe os metadados de arquivos antes de compartilhá-los

Vários arquivos contêm dados escondidos, ou metadados:

JPEG e outros formatos de arquivos de imagens geralmente contêm informações sobre onde a foto foi tirada e qual câmera foi utilizada.

Documentos de Office geralmente contêm informações sobre o autor, além da data e hora em que o documento foi criado.

Para te ajudar a limpar metadados, Tails inclui o Matadata Cleaner, uma ferramenta que remove metadados de uma grande quantidade de formatos de arquivos.

Metadados já foram usados no passado para localizar pessoas através fotos que elas tiraram. Veja, por exemplo NPR: traído pelos metadados, John McAfee admite que realmente está na Guatemala (em inglês).

Use sessões do Tails para apenas um propósito por vez

Se você usar uma sessão Tails para mais de um propósito por vez, um adversário poderá conseguir associar suas diferentes atividades uma à outra.

Por exemplo, se você logar em contas diferentes em um mesmo site usando a mesma sessão do Tails, este site poderá identificar que as contas diferentes estão sendo utilizadas pela mesma pessoa. Isso ocorre porque os sites conseguem saber quando duas contas diferentes estão usando o mesmo circuito Tor.

Para evitar que um adversário consiga associar suas diferentes atividades uma com a outra durante o uso do Tails, reinicie o Tails entre as diferentes atividades. Por exemplo, reinicie o Tails depois de checar sua conta de email do trabalho e antes de checar sua conta de email utilizada para denúncias.

Nós não temos conhecimento de nenhum ataque que possa desanonimizar pessoas online que tenham usado Tails para um propósito diferente por vez.

Se você se preocupa com a possibilidade de que os arquivos no seu Armazenamento Persistente sejam utilizados para associar suas diferentes atividades, pense na possibilidade de usar um pendrive USB com Tails para cada atividade diferente. Por exemplo, use um pendrive USB com Tails para seu trabalho de ativismo e outro para o seu trabalho de jornalismo.

Limitações da rede Tor

O uso do Tails deixa explícito os fatos de que você está usando a rede Tor e, provavelmente, Tails

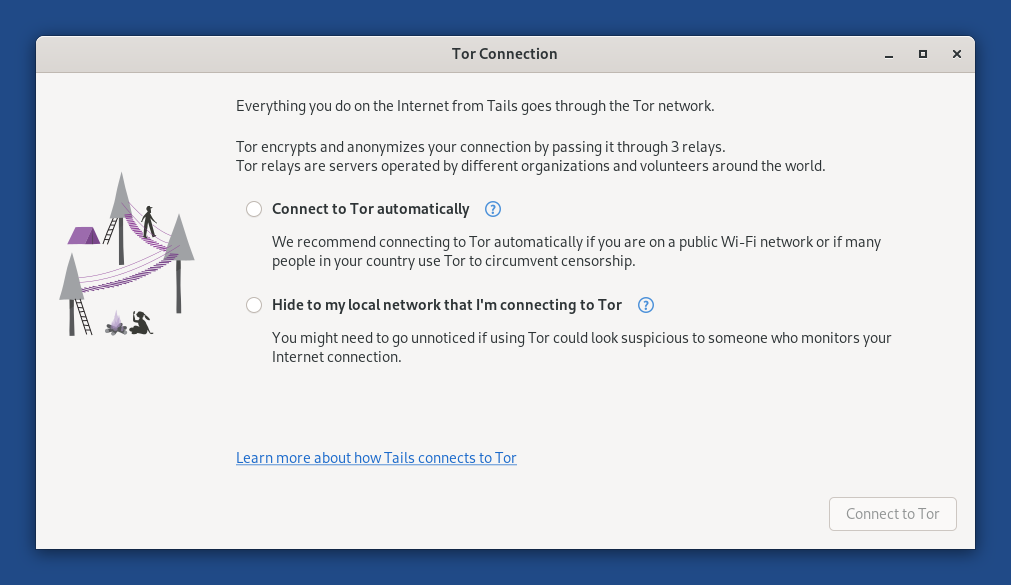

Tudo que você faz na internet a partir do Tails passa pela rede Tor.

Quando Tor e Tails te protegem, não é fazendo você parecer um usuário aleatório de Internet, mas sim fazendo com que todos os usuários de Tor e Tails pareçam ser o mesmo. Assim torna-se impossível distinguir quem é quem entre esses usuários.

O seu provedor de serviço de internet e a sua rede local podem ver que você conecta à rede Tor. Ainda assim, não sabem quais sites você visita. Para esconder o fato de que você está usando Tor, use uma ponte Tor.

Os sites que você visita podem saber que você está usando Tor, pois a lista de nós de saída da rede Tor é pública.

Controles parentais, provedores de serviço de Internet e países com censura pesada podem identificar e bloquear conexões com a rede Tor que não estejam usando pontes Tor.

Vários sites pedem que você preencha um CAPTCHA ou mesmo bloqueiam o acesso a partir da rede Tor.

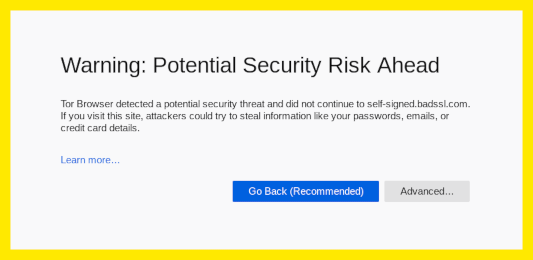

Nós de saída podem interceptar tráfego para o servidor de destino

A rede Tor oculta a sua localização para os servidores de destino, porém não criptografa toda sua comunicação. O ultimo retransmissor do circuito Tor, chamado nó de saída, estabelece a conexão final com o servidor de destino. Esta ultima etapa pode não ser criptografada, por exemplo no caso de conexões a websites usando HTTP ao invés de HTTPS.

O nó de saída pode:

Observar seu tráfego. É por isso que o Navegador Tor e o Tails fornecem ferramentas como o HTTPS Everywhere, para garantir uma conexão criptografada entre o nó de saída e o servidor de destino sempre que for possível.

Fingir ser o servidor de destino, com uma técnica conhecida como ataque machine-in-the-middle (MitM). É por isso que você deve prestar ainda mais atenção aos avisos de segurança no Navegador Tor. Se você receber algum desses avisos, use a ferramenta de Nova Identidade do Navegador Tor para mudar de nó de saída.

Para saber mais sobre quais informações ficam disponíveis para quem possa observar diferentes partes de um circuito Tor, veja o gráfico interativo em Tor FAQ: Nós de saída podem escutar as comunicações?.

Nós de saída do Tor já foram usados no passado para coletar dados sensíveis de conexões não criptografadas. Nós de saída maliciosos geralmente são identificados e removidos da rede Tor. Por exemplo, veja Ars Technica: Um profissional de segurança usou Tor para coletar senhas de emails governamentais.

Adversários que conseguem monitorar ambas as pontas de um circuito Tor podem conseguir identificar usuários

Um adversário que conseguisse controlar os 3 retransmissores de um circuito poderia desanonimizar usuários Tor.

Tor escolhe para cada circuito 3 retransmissores pertencentes a 3 operadores de rede diferentes.

Tails ainda toma outras medidas para usar circuitos diferentes para aplicações diferentes.

A rede Tor possui mais de 6.000 retransmissores. Organizações que rodam retransmissores Tor incluem universidades como o MIT, grupos de ativistas como Riseup, organizações sem fins lucrativos como Derechos Digitales, empresas de hospedagem de internet como Private Internet Access, e assim por diante. A imensa diversidade de pessoas e organizações que rodam retransmissores Tor tornam a rede mais segura e mais sustentável.

Um adversário poderoso, que possa cronometrar e analisar o perfil do tráfego que entra e sai da rede Tor, pode conseguir desanonimizar usuários da rede Tor. Esses ataques são chamados ataques de correlação de ponta-a-ponta, pois o atacante precisa observar ambas as pontas do circuito Tor ao mesmo tempo.

Nenhuma rede de anonimato utilizada para conexões rápidas, tipo para navegação na Internet ou para conversas por mensagens instantâneas, tem como proteger 100% de ataques de correlação ponta-a-ponta. Nesse caso, VPNs (redes virtuais privadas) são menos seguras que Tor, pois não utilizam três retransmissores independentes.

Ataques de correlação ponta-a-ponta foram estudados em artigos de pesquisa, mas nós não temos conhecimento de que tenham sido de fato usados para desanonimizar usuários da rede Tor. Para um exemplo, veja Murdoch e Zieliński: Sampled Traffic Analysis by Internet-Exchange-Level Adversaries (em inglês).

Reduzindo riscos ao usar computadores não confiáveis

Instale Tails a partir de um computador no qual você confie

Tails te protege de vírus e malware que estejam presentes no seu sistema operacional usual. Isso ocorre porque o Tais roda independentemente de outros sistemas operacionais.

Mas seu Tails pode ser corrompido caso você o instale a partir de um sistema operacional comprometido. Para reduzir esse risco:

Sempre instale Tails a partir de um sistema operacional confiável. Por exemplo, baixe o Tails em um computador sem vírus, ou clone o Tails de um amigo confiável.

Não conecte o seu pendrive USB com Tails enquanto outro sistema operacional estiver sendo executado no computador.

Use o seu pendrive USB com Tails apenas para executar o Tails. Não use o mesmo pendrive para transferir arquivos de ou para outro sistema operacional.

Se você se preocupa com a possibilidade de que seu Tails esteja corrompido, faça uma atualização manual a partir de um sistema operacional confiável.

Não temos conhecimento de nenhum vírus capaz de infectar uma instalação de Tails, mas é possível que um seja criado no futuro.

Nenhum sistema operacional pode proteger contra modificações no hardware

O computador pode estar comprometido caso seus componentes físicos tenham sido alterados. Por exemplo, se um grampo de teclado tiver sido fisicamente instalado no computador, suas senhas, informações pessoais e outros dados digitados no teclado, podem ser armazenados e acessados por outras pessoas, mesmo que você esteja usando Tails.

Tente manter seu computador em um local seguro. Alterações no hardware são mais prováveis em computadores públicos, cafés ou bibliotecas com Internet e em computadores desktop (de gabinete), nos quais é mais fácil esconder um dispositivo.

Se a possibilidade de que seu computador tenha sido modificado te preocupa:

Use um gerenciador de senhas para copiar e colar as senhas salvas. Desse modo, você não precisa digitar as senhas e assim pode evitar que elas sejam vistas por pessoas ou câmeras perto de você.

Use o Teclado Virtual, se você estiver usando um computador público ou tenha a preocupação que o computador possa ter um keylogger.

Keyloggers são fáceis de comprar e esconder em computadores de gabinete, mas não em laptops. Por exemplo, veja KeeLog: KeyGrabber forensic keylogger getting started (em inglês).

Outras alterações de hardware são muito mais complicadas e caras de instalar. Por exemplo, veja Ars Technica: Fotos de uma fábrica de "atualização" da NSA mostram roteador da Cisco recebendo um implante (em inglês).

Nenhum sistema operacional pode se proteger de ataques na BIOS e no firmware

Firmware inclui a BIOS ou UEFI e outros programas armazenados em chips eletrônicos do computador. Todos os sistemas operacionais, incluindo Tails, dependem do firmware para iniciarem e rodarem, então nenhum sistema operacional pode se proteger de um ataque ao firmware. Da mesma maneira que um carro depende da qualidade da rua em que ele está andando, sistemas operacionais dependem de seus firmwares.

Manter seu computador em um local seguro pode te proteger de algum ataque de firmware, mas alguns outros ataques de firmware podem ser executados remotamente.

ataques de firmware já foram demonstrados, mas são complicados e caros de se realizarem. Nós não conhecemos nenhum uso contra usuários Tails. Por exemplo, veja LegbaCore: Roubando chaves/emails GPG no Tails através de infecção remota de firmware (em inglês).

Pelo fato de que você sempre tem que adaptar suas práticas de segurança digital para necessidades e ameaças específicas, recomendamos que você aprenda mais fazendo a leitura dos seguintes guias:

Verificando a chave de assinatura do Tails

Caso você já tenha certificado a chave de assinatura do Tails com a sua própria chave, você pode pular este passo e começar a [[baixar e verificar a imagem USB|expert#download.

Neste passo, você vai baixar e verificar a Chave de assinatura do Tails, que é a chave OpenPGP usada para assinar criptograficamente a imagem USB do Tails.

Para seguir estas instruções você tem que ter sua própria chave OpenPGP.

Para aprender como criar uma chave OpenPGP, veja Gerenciando Chaves OpenPGP, documentação mantida por Riseup.

Esta técnica de verificação utiliza a Rede de Confiança OpenPGP e a certificação feita na chave de assinatura do Tails por desenvolvedores oficiais do Debian.

Importe a chave de assinatura do Tails em seu chaveiro GnuPG:

wget https://tails.net/tails-signing.key

gpg --import < tails-signing.key

Instale o chaveiro do Debian. Ele contém as chaves OpenPGP de todos os desenvolvedores Debian:

sudo apt update && sudo apt install debian-keyring

Importe para o seu chaveiro a chave OpenPGP de Chris Lamb, um ex-líder do projeto Debian, a partir do chaveiro do Debian:

gpg --keyring=/usr/share/keyrings/debian-keyring.gpg --export chris@chris-lamb.co.uk | gpg --import

Verifique as certificações feitas na chave de assinatura Tails:

gpg --keyid-format 0xlong --check-sigs A490D0F4D311A4153E2BB7CADBB802B258ACD84F

Na resposta desse comando, procure pela seguinte linha:

sig!2 0x1E953E27D4311E58 2020-03-19 Chris Lamb <chris@chris-lamb.co.uk>Here,

sig!2means that Chris Lamb verified and certified the Tails signing key with his key and a level 2 check.Também é possível verificar certificações feitas por outras pessoas. Seus nomes e endereços de email aparecem na lista de certificação, se você tiver elas adicionadas ao seu chaveiro.

Se a verificação da certificação falhar, então você talvez tenha baixado uma versão maliciosa da chave de assinatura Tails ou as nossas instruções podem estar desatualizadas. Por favor entre em contato conosco.

The line

175 signatures not checked due to missing keysor similar refers to the certifications (also called signatures) made by other public keys that are not in your keyring. This is not a problem.Certifique a chave de assinatura Tails com a sua própria chave:

gpg --lsign-key A490D0F4D311A4153E2BB7CADBB802B258ACD84F

Baixar Tails

Baixe a imagem USB:

wget --continue https://download.tails.net/tails/stable/tails-amd64-6.2/tails-amd64-6.2.img

Verifique o seu download

Nessa etapa, você vai verificar seu download usando a chave de assinatura Tails.

Baixe a assinatura da imagem USB:

wget https://tails.net/torrents/files/tails-amd64-6.2.img.sig

Verifique que a imagem USB foi assinada com a chave de assinatura Tails:

TZ=UTC gpg --no-options --keyid-format long --verify tails-amd64-6.2.img.sig tails-amd64-6.2.img

A resposta desse comando deve ser o seguinte:

gpg: Signature made Mon Apr 22 10:46:01 2024 UTC

gpg: using RSA key 05469FB85EAD6589B43D41D3D21DAD38AF281C0B

gpg: Good signature from "Tails developers (offline long-term identity key) <tails@boum.org>" [full]

gpg: aka "Tails developers <tails@boum.org>" [full]

Verifique nessa resposta que:

As datas da assinatura são as mesmas.

The signature is marked as

Good signaturesince you certified the Tails signing key with your own key.

Install Tails using dd

Tenha certeza que o pendrive USB no qual você deseja instalar Tails esteja desconectado.

Execute o seguinte comando:

ls -1 /dev/sd?

Ele vai listar os dispositivos de armazenamento do sistema. Por exemplo:

dev/sdaConecte o pendrive USB no qual você deseja instalar Tails.

Todos os dados nesse pendrive USB serão perdidos.

Execute novamente o mesmo comando:

ls -1 /dev/sd?

Seu pendrive USB deve aparecer como o novo dispositivo na lista.

/dev/sda /dev/sdbAnote o nome de dispositivo do seu pendrive USB.

In this example, the device name of the USB stick is

/dev/sdb. Yours might be different.Se você não tiver certeza sobre o nome de dispositivo, você deve parar se não você corre o risco de sobrescrever qualquer disco rígido no sistema.

Execute o seguinte comando para copiar a imagem USB que você baixou anteriormente no pendrive USB.

Substitua:

tails.img com o caminho para a imagem USB

device com o nome do dispositivo encontrado na etapa 5

dd if=tails.img of=device bs=16M oflag=direct status=progress

Você deve ver algo como isso:

dd if=/home/user/tails-amd64-3.12.img of=/dev/sdb bs=16M oflag=direct status=progress

Se nenhuma mensagem de erro aparecer, Tails está sendo copiado para o pendrive USB. A cópia demora algum tempo, geralmente alguns minutos.

If you get a

Permission deniederror, try addingsudoat the beginning of the command:sudo dd if=tails.img of=device bs=16M oflag=direct status=progress

A instalação estará completa depois que o prompt de comando reaparecer.

Muito bem!

Você acaba de instalar Tails no seu pendrive USB.

No próximo passo você fará com que seu computador inicie a partir desse pendrive USB.

Pode ser que o Tails não funcione no seu computador, então boa sorte!

Se você já estiver no outro Tails, vá diretamente para a etapa 3: Verifique que o outro Tails está atualizado.

Abra estas instruções em outro dispositivo

No próximo passo, você irá desligar o computador. Para que você possa em seguida acompanhar o resto das instruções, você pode fazer um dos seguintes:

Escanear este QR code usando seu celular ou tablet:

Imprimir essas instruções em papel.

Anotar a URL dessa página:

https://tails.net/install/windows?back=1

https://tails.net/install/mac?back=1

https://tails.net/install/linux?back=1

https://tails.net/install/expert?back=1

https://tails.net/install/clone/pc?back=1

https://tails.net/install/clone/mac?back=1

https://tails.net/upgrade/tails?back=1

https://tails.net/upgrade/windows?back=1

https://tails.net/upgrade/mac?back=1

https://tails.net/upgrade/linux?back=1

https://tails.net/upgrade/clone?back=1

Reinicie no Tails intermediário

Reinicie no outro Tails

Reinicie no seu pendrive USB Tails

Faça o computador iniciar no pendrive USB

-

Certifique-se de ter instalado Tails usando uma das seguintes formas:

Clique no botão .

Pressione e segure a tecla Shift enquanto você escolhe o botãoLigar/Desligar ▸ Reiniciar.

Na tela que diz Escolha uma opção, escolha Usar um dispositivo.

Se a tela que diz Escolha uma opção se a opção Use um dispositivo não aparecerem, consulte as instruções para iniciar o Tails usando a tecla do Menu de Boot.

Na tela de Usar um dispositivo, escolha Menu de Boot.

O Windows será desligado, o computador será reiniciado e então o Menu de Boot aparecerá.

Conecte seu pendrive USB com Tails logo após escolher Menu de Boot, enquanto o Windows ainda estiver sendo desligado.

Daqui em diante, nós Nós recomendamos que você apenas conecte seu pendrive USB com Tails durante o desligamento do Windows. Caso contrário, um vírus no Windows poderia infectar seu pendrive USB com Tails e minar sua segurança.

Tal ataque é possível em teoria mas muito improvável na prática. Nós não temos notícia de nenhum vírus capaz de infectar o Tails. Veja o nosso aviso sobre plugar Tails em sistemas não confiáveis.

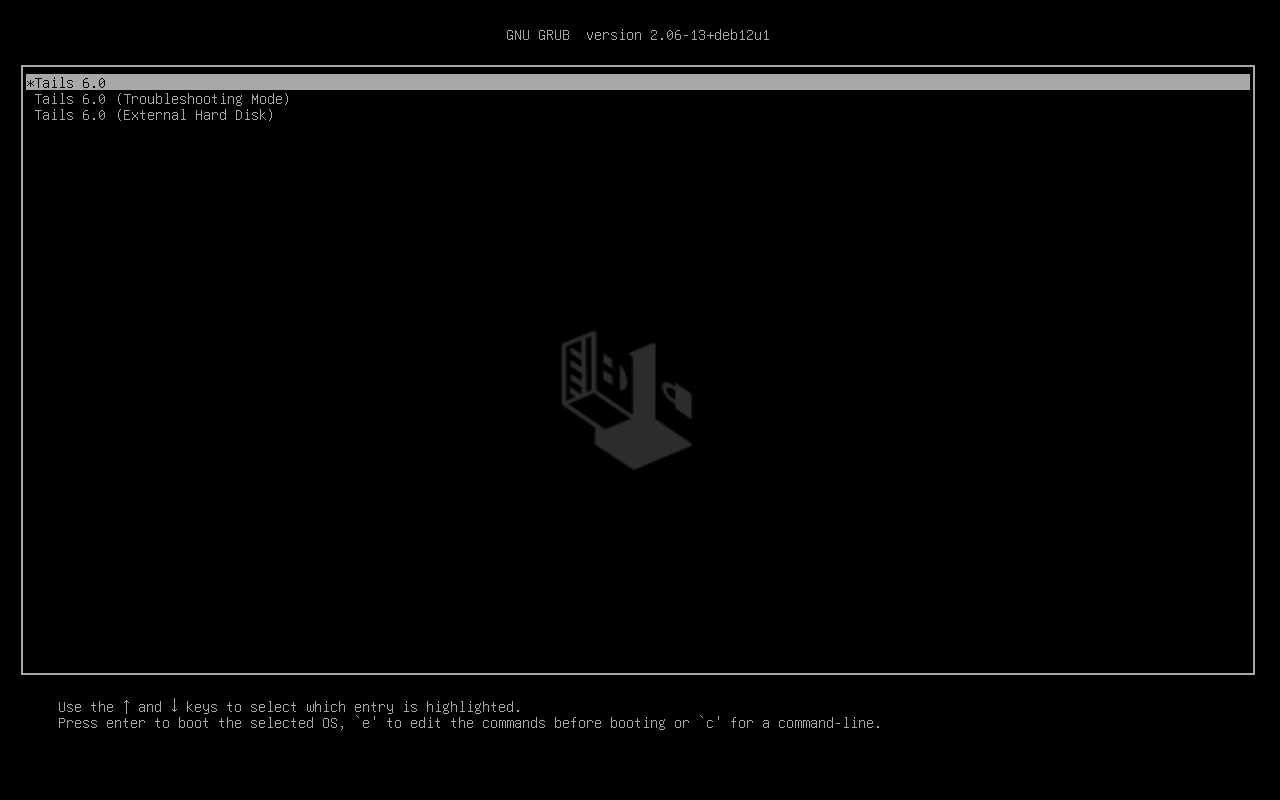

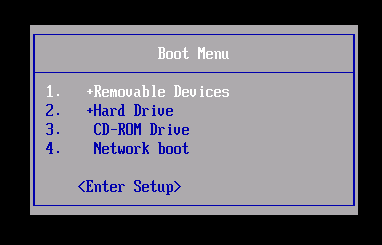

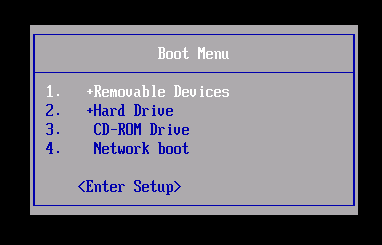

A lista do Menu de Boot é uma lisa de possíveis dispositivos de inicialização. A captura de tela a seguir mostra um exemplo de um Menu de Boot:

No Menu de Boot, selecione o seu pendrive USB e pressione Enter.

Se o computador iniciar no Tails, o Boot Loader aparecerá e o Tails iniciará automaticamente após 4 segundos.

A opção Troubleshooting Mode desabilita algumas funcionalidades do kernel Linux e pode funcionar melhor em alguns computadores. Você pode tentar esta opção caso creia que está tendo problemas de compatibilidade ao iniciar o Tails.

A opção External Hard Disk torna possível iniciar a partir de um disco externo e de alguns pendrives USB problemáticos.

A maioria dos computadores não inicializa automaticamente a partir do pendrive USB com Tails, mas você pode pressionar uma tecla que abrirá o Menu de Boot que então mostrará uma lista de dispositivos que podem ser usados para inicializar.

Se o Windows 8 ou 10 também estiver instalado no computador, siga nossasinstruções para iniciar o Tails a partrir do Windows 8 ou 10. Iniciar o Tails a partir do Windows é mais fácil do que iniciar usando a tecla do Menu de Boot.

A captura de tela a seguir é um exemplo de um Menu de Boot:

Essa animação mostra como usar a tecla do Menu de Boot para iniciar no pendrive USB:

As instruções a seguir explicam detalhadamente como usar a tecla do Menu de Boot para iniciar no pendrive USB:

-

Certifique-se de ter instalado Tails usando uma das seguintes formas:

-

Deixe o pen drive USB conectado e desligue o computador.

Desligue o computador e conecte o pendrive USB com Tails.

Desligue o computador.

Conecte o outro pendrive USB com Tails a partir do qual você quer instalar clonar.

Desconecte o seu pendrive USB com Tails e mantenha o pendrive USB intermediário conectado.

-

Identifique as possíveis teclas do Menu de Boot de acordo com o fabricante do computador na lista seguinte:

Fabricante Tecla Acer F12, F9, F2, Esc Apple Opção Asus Esc Clevo F7 Dell F12 Fujitsu F12, Esc HP F9 Huawei F12 Intel F10 Lenovo F12, Novo MSI F11 Samsung Esc, F12, F2 Sony F11, Esc, F10 Toshiba F12 Outros… F12, Esc Em diversos computadores, uma mensagem que aparece muito rapidamente ao ligar pode explicar como ativar o Menu de Boot ou acessar as configurações da BIOS.

-

Ligue o computador.

Pressione imediatamente e várias vezes a primeira tecla do Menu de Boot identificada no passo 2.

-

Se o computador iniciar em outro sistema operacional ou retornar uma mensagem de erro, desligue o computador novamente e repita a etapa 3 para todas as possíveis teclas de Menu de Boot identificadas na etapa 2.

Se um menu de Boot com uma lista de dispositivos aparecer, selecione o seu pendrive USB e pressione Enter.

Se o computador iniciar no Tails, o Boot Loader aparecerá e o Tails iniciará automaticamente após 4 segundos.

-

Certifique-se de ter instalado Tails usando uma das seguintes formas:

-

Desligue o computador.

Deixe o pen drive USB conectado e desligue o computador.

Plugue o pen drive USB com Tails a partir do qual você quer fazer a instalação.

-

Conecte o seu pendrive USB Tails.

-

Ligue o computador.

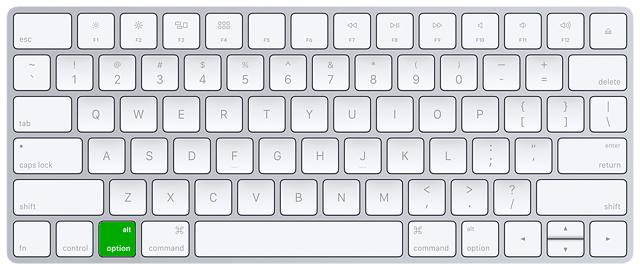

Immediately press-and-hold the Option key (⌥ or Alt key) when the startup sound is played.

Segure o botão até que a lista de possíveis discos de inicialização apareçam.

-

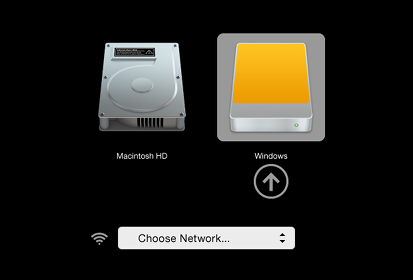

Selecione o pendrive USB e pressione Enter. O pendrive USB aparecerá como um disco rígido externo e pode estar rotulado EFI Boot ou Windows como na seguinte captura de tela:

Se o pendrive USB não aparecer na lista de discos de inicialização:

Wait 2–3 minutes and try again. Some USB sticks need some rest after installing.

Try all other USB ports on the computer. Some USB ports cannot be used to start from.

Certifique-se de ter instalado Tails usando uma das seguintes formas:

Make sure that you have verified your download of Tails.

Make sure that you have verified your download.

-

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install on a different USB stick.

Try to use the same USB stick to start on a different computer.

Se o computador ainda assim não mostrar o Boot Loader, pode ser que não seja possível iniciar o Tails no seu computador no momento.

-

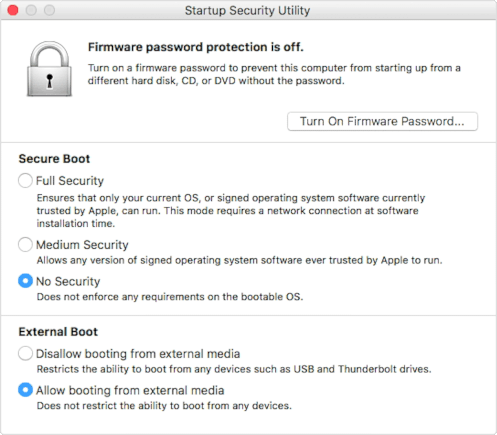

Se o seu Mac mostrar o seguinte erro:

Configurações de segurança não permitem esse Mac usar outro disco externo de inicialização.

Então você terá que mudar as configurações em Utilitário de segurança de inicialização do seu Mac para autorizar a inicialização à partir do Tails.

Para abrir o Utilitário de segurança de inicialização:

Ligue o seu Mac, então aperte e segure Command(⌘)+R imediatamente após você ver a logomarca da Apple. Seu Mac iniciará à partir da Recuperação do macOS.

Quando você ver a janela de utilitários do macOS, escolha Utilitários ▸ Utilitário de segurança de inicialização à partir da barra de menu.

Quando você tiver que se autenticar, clique em Inserir senha macOS, e então escolha uma conta de administrador e insira sua senha.

No Utilitário de segurança de inicialização:

Escolha Nenhuma segurança na opção Boot Seguro.

Escolha Permitir inicialização a partir de mídia externa no Boot Externo.

Para manter a proteção do seu Mac contra inicialização a partir de mídias externas não confiáveis você pode definir uma senha de firmware, disponível no macOS Mountain Lion e versões mais recentes. Uma senha de firmware impede usuários que não possuem a senha de inicializar a partir de qualquer mídia que não seja a mídia de inicialização configurada.

Se você esquecer a senha de firmware, será necessário um agendamento de serviço presencial em uma loja da Apple ou com uma assistência autorizada pela Apple.

A assistência da Apple possui mais informações sobre:

Se o computador iniciar no Tails, o Boot Loader aparecerá e o Tails iniciará automaticamente após 4 segundos.

A opção Troubleshooting Mode desabilita algumas funcionalidades do kernel Linux e pode funcionar melhor em alguns computadores. Você pode tentar esta opção caso creia que está tendo problemas de compatibilidade ao iniciar o Tails.

A opção External Hard Disk torna possível iniciar a partir de um disco externo e de alguns pendrives USB problemáticos.

Troubleshoot Tails not starting

-

Se nenhum menu de boot aparecer, consulte as Instruções sobre como iniciar o Tails usando a tecla do Menu de Boot.

-

Se nenhuma das possíveis teclas de Menu de Boot da técnica anterior funcionou, consulte as instruções de resolução de problemas para quando o Tails não inicia de jeito nenhum.

-

If the Boot Menu appears but your USB stick is not listed in the Boot Menu:

Wait 2–3 minutes and try again. Some USB sticks need some rest after installing.

Try all other USB ports on the computer. Some USB ports cannot be used to start from.

-

Se o seu pendrive USB está listado no menu de Boot, mas o Boot Loader não aparece:

Se o seu pendrive USB aparece na lista de discos de inicialização, mas o Boot Loader não aparece:

Wait 2–3 minutes and try again. Some USB sticks need some rest after installing.

Try all other USB ports on the computer. Some USB ports cannot be used to start from.

Certifique-se de ter instalado Tails usando uma das seguintes formas:

Make sure that you have verified your download of Tails.

Make sure that you have verified your download.

-

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install on a different USB stick.

Try to use the same USB stick to start on a different computer.

Se o seu computador continua sem mostrar o Boot Loader, pode ser que atualmente não seja possível iniciar o Tails no seu computador.

-

Se o Boor Loader aparece mas o Tails não consegue iniciar após o boot loader, veja a seção de resolução de problemas para quando o Tails não iniciar após o Boot Loader. seção de resolução de problemas para quando o Tails não iniciar após o Boot Loader.

Iniciar o computador usando uma tecla de Menu de Boot pode ser mais rápido do que iniciar o computador no Windows primeiro e depois no Tails. Nós recomendamos que você aprenda como iniciar o Tails usando a tecla de menu de boot caso você use Tails com frequência.

Apple não prioriza em colaborar com projetos de Software Livre. Seus novos hardwares geralmente são bem difíceis para desenvolvedores de software livre conseguirem fazer Linux e, consequentemente, Tails funcionarem. Hardware de PCs geralmente são mais abertos e funcionam melhor com Linux.

Boas-vindas ao Tails!

Iniciando Tails

Após o Menu de Boot, uma tela de carregamento aparecerá.

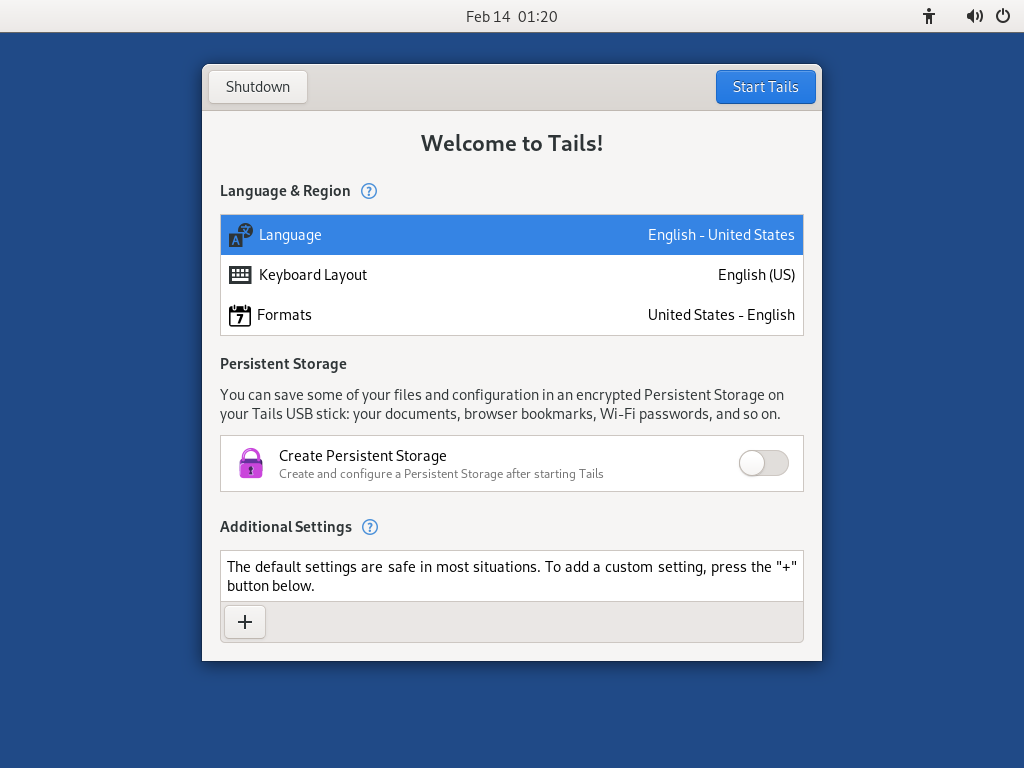

Um ou dois minutos depois do Boot Loader e da tela de carregamento, a Tela de Boas-vindas aparecerá.

In the Welcome Screen, select your language and keyboard layout in the Language and Formats section. Click Start Tails.

Se o seu teclado ou touchpad não funcionarem, tente usar um teclado ou um mouse USB.

Após 15–30 segundos, a área de trabalho do Tails aparecerá.

Boas-vindas ao seu novo Tails!

Você conseguiu!

Você conseguiu iniciar o seu novo Tails no seu computador!

Parabéns por manter-se em segurança :)

Para continuar a descobrir o Tails, leia nossa documentação.

Test your Wi-Fi

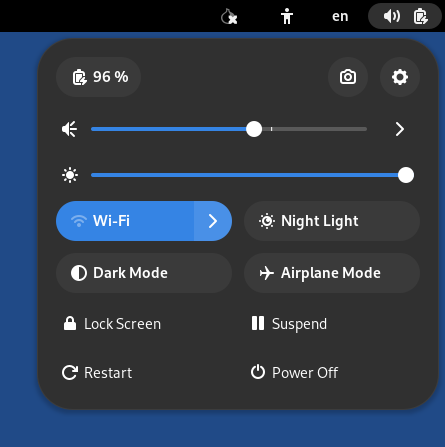

Problemas com o Wi-Fi infelizmente são bem comuns no Tails e no Linux em geral. Para testar se sua interface de Wi-Fi funciona no Tails:

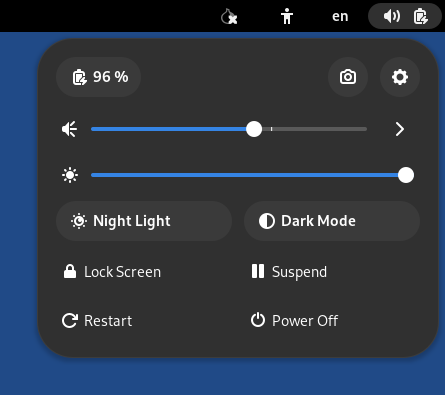

Abra o menu de sistema no canto superior direito:

Escolha Wi-Fi Não Conectado e então Selecionar Rede.

Após estabelecer uma conexão a uma rede local, o assitente de Conexão à rede Tor aparecerá para te ajudar a conectar a rede Tor.

Se a sua interface Wi-Fi não estiver funcionando, você pode se deparar com um dos seguintes:

O menu Wi-Fi não aparece no menu do sistema:

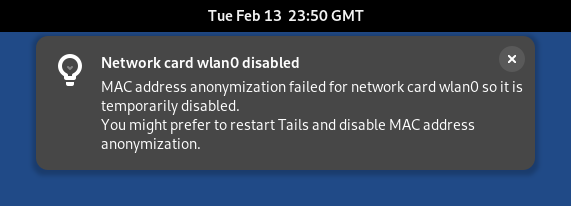

A interface está desabilitada porque a anonimização de endereço MAC falhou:

In this case, you can disable MAC address anonymization in the Welcome Screen. Doing so has security implications, so read carefully our documentation about MAC address anonymization.

The following notification appears:

Activation of network connection failed

Para conectar à Internet, você pode tentar:

Usar um cabo Ethernet no lugar do Wi-Fi, se possível. Interfaces com fio funcionam de maneira muito mais confiável que Wi-Fi no Tails.

Compartilhe o Wi-Fi ou dados móveis do seu celular usando um cabo USB. Compartilhar uma conexão dessa maneira é chamado, em inglês, de Tethering USB.

Veja as instruções para:

-

Apenas compartilhar dados moveis funciona em iPhones e iPads; Wi-Fi não funciona.

Tails cannot hide the information that identifies your phone on the local network. If you connect your phone to a:

Wi-Fi network: the network can see the MAC address of your phone.

This has security implications that we explain in our documentation on MAC address anonymization. Some phones have a feature to hide the MAC address of the phone.

Mobile data network: the network is able to know the identifier of your SIM card (IMSI) and the serial number of your phone (IMEI).

-

Compre um adaptador Wi-Fi USB que funcione no Tails:

Fabricante Modelo Tamanho Velocidade Preço Compra offline Compra online Panda Wireless Ultra Nano 150 Mbit/s $18 Não Amazon Panda Wireless PAU05 Small 300 Mbit/s $65 Não Amazon ThinkPenguin TPE-N150USB Nano 150 Mbit/s $74 Não ThinkPenguin Caso você descubra outro adaptador Wi-Fi USB que funciona no Tails, por favor nos informe. Você pode escrever para tails-support-private@boum.org (email privado).

Check in our list of known Wi-Fi issues if there is a workaround to get your Wi-Fi interface to work in Tails.