- install

- Masterizzare Tails su un DVD

Consulta i nostri requisiti di sistema e hardware consigliato.

Scarica Tails

or download using BitTorrent BitTorrent

Save your download to your usual Downloads folder and not to the USB stick.

We recommend that you save your download to your Persistent Storage. Otherwise, Tails might stop responding if the RAM memory of the computer gets full.

Mentr stai scaricando, ti raccomandiamo di leggere le note di rilascio di Tails 6.2 . Le note documentano tutte le modifiche apportate a questa nuova versione: nuove funzionalità, problemi che sono stati risolti, e problemi noti che sono già stati individuati.

Verifica il download

Verifica il download per assicurarti che sia sicuro e che non sia stato danneggiato durante il download.

Il client BitTorrent verificherà il download al termine automaticamente .

La verifica che segue è facoltativa per un download BitTorrent.

Sembra che JavaScript sia disabilitato. Per verificare il download, è possibile:

Abilita JavaScript e ricarica la pagina.

Compare manually the checksum of your download with the checksum of our images. In Tails, you can install GtkHash as Additional Software

Verify your download using our OpenPGP signing key and OpenPGP signature. OpenPGP signature.

Non forniamo più istruzioni per verificare i download con OpenPGP.

Vedi la nostra analisi di sicurezza delle diverse tecniche di verifica.

Sembra che tu stia utilizzando Internet Explorer. Per verificare il download, utilizza un altro browser.

o verifica usando il OpenPGP signature

OpenPGP signature OpenPGP signature

Se non sai come utilizzare la OpenPGP signature, fai clic sul pulsante Seleziona il tuo download… per verificare il download con JavaScript.

Verifica di $FILENAME…

![]() Verifica

riuscita! ($FILENAME)

Verifica

riuscita! ($FILENAME)

![]() Verifica fallita!

($FILENAME)

Verifica fallita!

($FILENAME)

È molto probabile che la verifica sia fallita a causa di un errore o di un'interruzione durante lo scaricamento.

La verifica fallisce anche se cerchi di verificare un download diverso dall'ultima versione, Tails 6.2 .

Meno probabilmente, la verifica potrebbe essere fallita a causa di uno scaricamento malevolo dai nostri mirror di scaricamento o a causa di un attacco di rete nel tuo paese o sulla tua rete locale.

Provare a scaricare nuovamente di solito risolve il problema. In altro caso, prova a scaricare da un luogo diverso o da un altro computer.

![]() Errore nella

selezione dell'immagine.

Errore nella

selezione dell'immagine.

Assicurati di selezionare un'immagine USB leggibile dal tuo browser.

Assicurati di selezionare un'immagine ISO leggibile dal tuo browser.

![]() Errore scaricando checksum file dal nostro sito web.

Errore scaricando checksum file dal nostro sito web.

Assicurati che il browser sia connesso a Internet.

![]() Errore di lettura

dell'immagine $FILENAME.

Errore di lettura

dell'immagine $FILENAME.

Assicurati che $FILENAME sia leggibile dal tuo browser.

Continua a installare o aggiornare Tails

Per istruzioni dettagliate fai riferimento alla documentazione Ubuntu:

Warnings: Tails is safe but not magic!

Tails è più sicuro di qualsiasi sistema operativo standard. Ma Tails, o qualsiasi software o sistema operativo, non può proteggerti da tutto—anche se sembra che lo faccia.

Le raccomandazioni che seguono ti terranno ancora più al sicuro, specialmente se sei ad alto rischio.

Proteggere la tua identità quando usi Tails

Tails è progettato per nascondere la tua identità.

Ma alcune delle tue attività potrebbero rivelare la tua identità:

- Condividendo file con metadati, come data, ora, posizione e informazioni sul dispositivo

- Usando Tails per più di uno scopo alla volta

Limiti della rete Tor

Tails usa la rete Tor perché è la rete più sicura e popolare per proteggerti dalla sorveglianza e dalla censura.

Ma Tor ha dei limiti se ti preoccupi di:

- Nascondere che stai usando Tor e Tails

- Proteggere le tue comunicazioni online da aggressori determinati ed esperti

Riduzione dei rischi durante l'utilizzo di computer non fidati

Tails può funzionare in sicurezza su un computer con un virus.

Ma Tails non può sempre proteggerti quando:

- Viene installato da un computer infetto

- Tail viene eseguito su un computer con BIOS, firmware o hardware compromessi

Proteggere la tua identità quando usi Tails

Pulire i metadati dei file prima di condividerli

Molti file nascondono dati, o metadati:

I file JPEG e altri file d'immagine spesso contengono informazioni su dove è stata scattata una foto e quale macchina fotografica è stata usata.

I documenti di Office spesso contengono informazioni sul loro autore, e la data e l'ora in cui il documento è stato creato.

Per aiutarti a eliminare i metadati, Tails include Metadata Cleaner, uno strumento per rimuovere i metadati di una vasta gamma di formati di file.

I metadati sono stati usati in passato per localizzare le persone dalle foto che hanno scattato. Per un esempio, vedi da NPR: Tradito dai metadati, John McAfee ammette di essere davvero in Guatemala.

Utilizza le sessioni Tails per un solo scopo alla volta

Se usi le sessioni di Tails per più di uno scopo alla volta, un avversario potrebbe associare le tue attività.

Per esempio, se accedi a diversi account sullo stesso sito web in una singola sessione Tails, il sito web potrebbe stabilire che gli account sono utilizzati dalla stessa persona. Questo perché i siti web possono capire quando 2 account stanno usando lo stesso circuito Tor.

Per evitare che un avversario colleghi le tue attività mentre usi Tails, riavvia Tails tra le diverse attività . Per esempio, riavvia Tails tra il controllo della tua email di lavoro e la tua email di whistleblowing.

Non siamo a conoscenza di alcun attacco di questo tipo che riveli l'identità delle persone online che hanno usato Tails per scopi diversi in una volta.

Se ti preoccupi che i file nel tuo Archivio Persistente possano essere usati per collegare le tue attività, considera di usare una chiavetta USB Tails diversa per ogni attività. Per esempio, usa una chiavetta USB Tails per il tuo lavoro di attivismo e un'altra per il tuo lavoro di giornalismo.

Limiti della rete Tor

Tails rende visibile che stai usando Tor e probabilmente Tails

Tutto quello che fai su Internet da Tails passa attraverso la rete Tor.

Tor e Tails non ti proteggono facendoti sembrare un qualsiasi utente Internet a casaccio, ma rendendo tutti gli utenti Tor e Tails uguali. Diviene impossibile sapere tra di loro chi è chi.

Il tuo Internet service provider (ISP) e la rete locale possono vedere che ti connetti alla rete Tor. Non possono comunque sapere quali siti visiti. Per nascondere che ti sei connesso a Tor, puoi usare ?Tor bridge.

I siti che visiti possono sapere che stai usando Tor, perché la lista degli exit node della rete Tor è pubblica.

I controlli parentali, i fornitori di servizi Internet e i paesi con una pesante censura possono identificare e bloccare le connessioni alla rete Tor che non utilizzano i Tor bridges.

Molti siti web richiedono di risolvere un CAPTCHA o di bloccare l'accesso dalla rete Tor.

Gli exit node possono intercettare il traffico verso il server di destinazione

Tor hides your location from destination servers, but it does not encrypt all your communication. The last relay of a Tor circuit, called the exit node, establishes the actual connection to the destination server. This last step can be unencrypted, for example, if you connect to a website using HTTP instead of HTTPS.

L'exit node può:

Osservare il tuo traffico. Questo è il motivo per cui Tor Browser e Tails hanno inclusi strumenti, come HTTPS Everywhere, per criptare la connessione tra l'exit node e il server di destinazione, quando possibile.

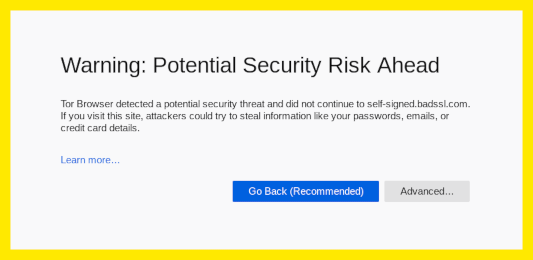

Fingere di essere il server di destinazione, una tecnica conosciuta come attacco machine-in-the-middle (MitM). Ecco perché dovresti prestare ancora più attenzione agli avvisi di sicurezza in Tor Browser. Se ricevi questo avviso, usa la funzione New Identity di Tor Browser per cambiare l'exit node.

Per saperne di più su quali informazioni sono disponibili per qualcuno che osserva le diverse parti di un circuito Tor, vedi la grafica interattiva a Tor FAQ: Gli exit node possono spiare le comunicazioni?.

Gli exit node di Tor sono stati usati in passato per raccogliere informazioni sensibili da connessioni non criptate. I nodi di uscita Pericolosi sono regolarmente identificati e rimossi dalla rete Tor. Come esempio, vedi Ars Technica: Esperto di sicurezza ha usato Tor per raccogliere le password delle e-mail del governo.

Gli avversari che guardano entrambe le estremità di un circuito Tor potrebbero identificare gli utenti

Un avversario, potrebbe controllare i 3 relè di un circuito, potrebbe rivelare gli utenti di Tor.

Tor sceglie 3 relè che appartengono a 3 diversi operatori di rete per ogni circuito.

Tails adotta misure supplementari per utilizzare circuiti diversi per applicazioni diverse.

La rete Tor conta più di 6 000 relè. Le organizzazioni che gestiscono i relè Tor includono università come il MIT, gruppi di attivisti come Riseup, organizzazioni non profit come Derechos Digitales, società di Internet hosting come Private Internet Access, ecc. L'enorme varietà di persone e organizzazioni che gestiscono i relè Tor lo rendono più sicuro e sostenibile.

Un potente avversario, in grado di analizzare i tempi e la forma del traffico in entrata e in uscita dalla rete Tor, potrebbe essere in grado di rendere identificabili gli utenti Tor. Questi attacchi sono chiamati attacchi di correlazione end-to-end, perché l'attaccante deve osservare entrambe le estremità di un circuito Tor nello stesso momento.

Nessuna rete di anonimato utilizzata per connessioni rapide, come la navigazione sul web o la messaggistica istantanea, può proteggere al 100% da attacchi di correlazione end-to-end. In questo caso, le VPN (Virtual Private Network) sono meno sicure di Tor, perché non utilizzano 3 relè indipendenti.

Gli attacchi correlati end-to-end sono stati studiati in lavori di ricerca, ma non siamo a conoscenza di un uso effettivo per togliere l'anonimato agli utenti di Tor. Come esempio, vediMurdoch e Zieliński:Sampled Traffic Analysis by Internet-Exchange-Level Adversaries.

Riduzione dei rischi durante l'utilizzo di computer non fidati

Installa Tails da un computer fidato

Tails ti protegge da virus e malware sul tuo solito sistema operativo. Questo perché Tails funziona indipendentemente dagli altri sistemi operativi.

Ma la tua Tails potrebbe essere danneggiata se si installa da un sistema operativo compromesso. Per ridurre tale rischio:

Installare sempre Tails da un sistema operativo attendibile. Ad esempio, scaricare Tails su un computer senza virus o clonare Tails da un amico fidato.

Non inserire la chiavetta USB Tails mentre un altro sistema operativo è in esecuzione sul computer.

Utilizzare la chiavetta USB Tails solo per eseguire Tails. Non utilizzare la chiavetta USB Tails per trasferire file da o verso un altro sistema operativo.

Se temete che la vostra Tails possa essere danneggiata, fate una manual upgrade da un sistema operativo attendibile.

Non sappiamo di nessun virus in grado di infettare un'installazione di Tails, ma potrebbe essere creato in futuro.

Nessun sistema operativo può proteggere da alterazioni hardware

The computer might be compromised if its physical components have been altered. For example, if a keylogger has been physically installed on the computer, your passwords, personal information, and other data typed on the keyboard could be stored and accessed by someone else, even if you are using Tails.

Cerca di tenere il tuo computer in un luogo sicuro. Le alterazioni dell'hardware sono più probabili sui computer pubblici, negli internet café o nelle biblioteche, e sui computer desktop, dove è più facile nascondere un dispositivo.

Se si teme che un computer possa essere modificato:

Usa un password manager per incollare le password salvate. In questo modo, non è necessario digitare password che potrebbero essere visibili a persone o telecamere nelle vicinanze.

Use the screen keyboard, if you are using a public computer or worry that the computer might have a keylogger.

I keyloggers sono facili da comprare e nascondere in un computer da scrivania, ma non in un portatile. Per esempio, guarda KeeLog: KeyGrabber forensic keylogger getting started.

Altre modifiche hardware sono molto più complicate e costose da installare. Per esempio, vedi Ars Technica: Le foto di una fabbrica di "aggiornamento" dell'NSA mostrano l'impianto di un router Cisco.

Nessun sistema operativo può proteggere da attacchi al BIOS ed al firmware

Il firmware include il BIOS o l'UEFI e altri software memorizzati nei chip elettronici sul computer. Tutti i sistemi operativi, inclusi Tails, dipendono dal firmware per l'avvio e l'esecuzione, quindi nessun sistema operativo può proteggere da un attacco firmware. Nello stesso modo in cui un'auto dipende dalla qualità della strada su cui sta viaggiando, i sistemi operativi dipendono dal loro firmware.

Mantenere il computer in un luogo sicuro può proteggere da alcuni attacchi del firmware, ma è possibile eseguire altri attacchi da remoto.

Gli attacchi ai firmware sono stati dimostrati, ma sono complicati e costosi da eseguire. Non siamo a conoscenza di nessun uso effettivo contro gli utenti di Tails. Per esempio, guarda LegbaCore: Stealing GPG keys/emails in Tails via remote firmware infection.

Poiché devi sempre adattare le tue pratiche di sicurezza digitale alle tue specfiche esigenze e minacce, ti esortiamo a saperne di più leggendo le seguenti guide: