- install

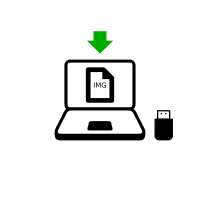

- Descargar y verificar (para memorias USB)

Descargar Tails

or download using BitTorrent BitTorrent

Save your download to your usual Downloads folder and not to the USB stick.

We recommend that you save your download to your Persistent Storage. Otherwise, Tails might stop responding if the RAM memory of the computer gets full.

Mientras se descarga, te recomendados que leas las notas de lanzamiento para Tails 6.2 . Estas detallan todos los cambios en esta nueva versión: nuevas funcionalidades, problemas solucionados, y errores conocidos que ya han sido identificados.

Verifica tu descarga

Verifica tu descarga para asegurarte que es segura y no se corrompió durante la descarga.

Tu cliente BitTorrent verificará automáticamente la descarga cuando haya terminado.

La verificación debajo es opcional para una descarga por BitTorrent.

Parece que tienes JavaScript deshabilitado. Para verificar tu descarga, puedes:

Habilitar JavaScript y recargar esta página.

Compare manually the checksum of your download with the checksum of our images. In Tails, you can install GtkHash as Additional Software

Verify your download using our OpenPGP signing key and OpenPGP signature. OpenPGP signature.

Ya no proporcionamos instrucciones para verificar las descargas con OpenPGP.

See our security analysis of the different verification techniques.

Parece que estás usando Internet Explorer. Para verificar tu descarga, por favor utiliza otro navegador.

o verifica usando la firma OpenPGP

OpenPGP signature OpenPGP signature

If you don't know how to use the OpenPGP signature, click instead on the button Select your download… to verify your download with JavaScript.

Verificando $FILENAME…

![]() ¡Verificación

exitosa! ($FILENAME)

¡Verificación

exitosa! ($FILENAME)

![]() ¡Ha fallado la

verificación! ($FILENAME)

¡Ha fallado la

verificación! ($FILENAME)

Lo más probable es que la verificación falle debido a un error o interrupción durante la descarga.

La verificación también falla si intentas verificar una descarga distinta a la última versión de Tails: 6.2 .

También podría ser, aunque es menos probable, que la verificación haya fallado a causa de una descarga malintencionada de alguno de nuestros mirrors, o a causa de un ataque en tu red local o país.

Una nueva descarga es normalmente suficiente para solucionar este problema. También puedes intentar descargar con otro ordenador.

![]() Error seleccionando

imagen.

Error seleccionando

imagen.

Asegúrate de que eliges una imagen USB que tu navegador pueda leer.

Asegúrate de que eliges una imagen ISO que tu navegador pueda leer.

![]() Error al descargar el

archivo de verificación de nuestro sitio

web.

Error al descargar el

archivo de verificación de nuestro sitio

web.

Asegúrate de que tu navegador está conectado a Internet.

![]() Error al leer la

imagen $FILENAME.

Error al leer la

imagen $FILENAME.

Asegúrate de que $FILENAME puede ser leído por tu navegador.

Continuar instalando o actualizando Tails

Con esta imagen USB, puedes:

Upgrade your Tails USB stick and keep your Persistent Storage.

Install a new Tails USB stick.

To burn a Tails DVD, download our ISO image instead.

Advertencia: ¡Tails es seguro, pero no mágico!

Tails es más seguro que cualquier sistema operativo normal. Pero Tails, o cualquier software o sistema operativo, no puede protegerte de todo, incluso si lo pretende.

Las recomendaciones a continuación te darán aún más seguridad, sobre todo en situaciones de alto riesgo.

Proteger tu identidad al usar Tails

Tails está diseñado para esconder tu identidad.

Pero algunas de tus actividades podrían revelarla:

- Compartir archivos con metadatos como lugar, hora, e información sobre el dispositivo

- Usar Tails para más de una cosa a la vez

Limitaciones de la red Tor

Tails usa la red Tor porque es la red más fuerte y popular para protegerse de la vigilancia y la censura.

Pero Tor tiene limitaciones si estás interesado en:

- Esconder que estás usando Tor y Tails

- Proteger tus comunicaciones en línea de determinados atacantes especializados

Reducir los riesgos al utilizar equipos que no son de confianza

Tails puede ejecutarse de forma segura en una computadora que tenga un virus.

Pero Tails no siempre puede protegerte cuando:

- Se hace la instalación desde una computadora infectada

- Se ejecuta Tails en una computadora con una BIOS, firmware o hardware comprometidos

Proteger tu identidad al usar Tails

Limpiar los metadatos de los archivos antes de compartirlos

Muchos archivos contienen datos ocultos o metadatos:

JPEG y otros formatos de imagen a veces contienen información sobre dónde fue tomada la foto y qué cámara se usó.

Documentos de Office a veces contienen información sobre su autor, y la fecha y hora en la que el documento fue creado.

Para ayudarte a eliminar los metadatos, Tails incluye mat2, una herramienta que elimina los metadatos en una variedad de formatos de archivo.

Se han utilizado metadatos en el pasado para localizar gente por fotos que ellos tomaron. Por ejemplo, NPR: Traicionado por los metadatos, John McAfee admite que realmente está en Guatemala.

Usa las sesiones de Tails para un solo propósito a la vez

Si usas una sesión de Tails para más de un propósito a la vez, un adversario podría relacionar tus actividades.

Por ejemplo, si inicias sesion con diferentes cuentas en el mismo sitio web en una sola sesión de Tails, el sitio web podria determinar que las cuentas son usadas por la misma persona. Esto es porque las paginas web pueden deducir cuando 2 cuentas estan usando el mismo circuito Tor.

Para prevenir que un adversario relacione sus actividades mientras usa Tails, reinicie Tails entre diferentes actividades. Por ejemplo, reinicie Tails cuando cambie entre su correo electronico de trabajo y su correo electronico de denunciante.

No somos conscientes de ningún ataque de este tipo para desanonimizar personas en la red que usen Tails por diferentes propósitos a la vez.

Si te preocupa que tus archivos del Almacenamiento Persistente sean usados para vincular tus actividades, considera usar una memoria USB de Tails diferente para cada actividad. Por ejemplo, usa una memoria USB de Tails para tu trabajo de activista y otra para tu trabajo de periodista.

Limitaciones de la red Tor

Tails no oculta que estás usando Tor y probablemente Tails

Todo lo que haces en Internet desde Tails pasa por la red Tor.

Tor y Tails no te protegen haciéndote ver como cualquier usuario de Internet al azar, sino haciendo que todos los usuarios de Tor y Tails se vean iguales. Se vuelve imposible saber quién es quién entre ellos.

Tu proveedor de servicios de Internet (ISP) y tu red local pueden ver que te conectas a la red Tor. Pero no pueden saber qué sitios visitas. Para ocultar que te conectas a Tor, puedes usar un puente de Tor.

Los sitios que visitas pueden saber que estás usando Tor, porque la lista de nodos de salida de la red Tor es pública.

Los controles parentales, los proveedores de servicios de Internet y los países con una fuerte censura pueden identificar y bloquear las conexiones a la red Tor que no utilizan puentes Tor.

Muchos sitios web te piden que resuelvas un CAPTCHA o bloquean el acceso desde la red Tor.

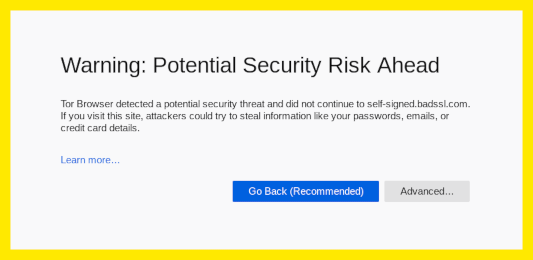

Los nodos de salida pueden interceptar el tráfico hacia el servidor de destino

Tor hides your location from destination servers, but it does not encrypt all your communication. The last relay of a Tor circuit, called the exit node, establishes the actual connection to the destination server. This last step can be unencrypted, for example, if you connect to a website using HTTP instead of HTTPS.

El nodo de salida puede:

Observe your traffic. That is why Tor Browser and Tails include tools, like HTTPS Everywhere, to encrypt the connection between the exit node and the destination server, whenever possible.

Pretend to be the destination server, a technique known as machine-in-the-middle attack (MitM). That is why you should pay even more attention to the security warnings in Tor Browser. If you get such a warning, use the New Identity feature of Tor Browser to change exit node.

To learn more about what information is available to someone observing the different parts of a Tor circuit, see the interactive graphics at Tor FAQ: Can exit nodes eavesdrop on communications?.

Tor exit nodes have been used in the past to collect sensitive information from unencrypted connections. Malicious exit nodes are regularly identified and removed from the Tor network. For an example, see Ars Technica: Security expert used Tor to collect government e-mail passwords.

Los adversarios que observan ambos extremos de un circuito Tor podrían identificar a los usuarios

Un adversario, que pudiera controlar los 3 repetidores en un circuito, podría desanonimizar a los usuarios de Tor.

Tor elige 3 repetidores que pertenecen a 3 operadores de red diferentes para cada circuito.

Tails toma medidas adicionales para usar diferentes circuitos para diferentes aplicaciones.

The Tor network has more than 6 000 relays. Organizations running Tor relays include universities like the MIT, activist groups like Riseup, nonprofits like Derechos Digitales, Internet hosting companies like Private Internet Access, etc. The huge diversity of people and organizations running Tor relays makes it more secure and more sustainable.

A powerful adversary, who could analyze the timing and shape of the traffic entering and exiting the Tor network, might be able to deanonymize Tor users. These attacks are called end-to-end correlation attacks, because the attacker has to observe both ends of a Tor circuit at the same time.

Ninguna red de anonimato utilizada para conexiones rápidas, como navegar por la web o mensajería instantánea, puede proteger al 100 % de los ataques de correlación de extremo a extremo. En este caso, las VPN (redes privadas virtuales) son menos seguras que Tor, porque no utilizan 3 repetidores independientes.

End-to-end correlation attacks have been studied in research papers, but we don't know of any actual use to deanonymize Tor users. For an example, see Murdoch and Zieliński: Sampled Traffic Analysis by Internet-Exchange-Level Adversaries.

Reducir los riesgos al utilizar equipos que no son de confianza

Instala Tails desde una computadora en la que confíes

Tails te protege de virus y malware en tu sistema operativo habitual. Esto se debe a que Tails se ejecuta independientemente de otros sistemas operativos.

Pero tu Tails podría estar dañado si lo instalas desde un sistema operativo comprometido. Para reducir ese riesgo:

Siempre instala Tails desde un sistema operativo confiable. Por ejemplo, descarga Tails en una computadora sin virus o clona Tails de un amigo de confianza.

Do not plug in your Tails USB stick while another operating system is running on the computer.

Utiliza tu memoria USB Tails solo para ejecutar Tails. No uses tu memoria USB Tails para transferir archivos hacia o desde otro sistema operativo.

Si te preocupa que tu Tails pueda estar dañado, haz una actualización manual desde un sistema operativo confiable.

No conocemos ningún virus capaz de infectar una instalación de Tails, pero podría crearse uno en el futuro.

Ningún sistema operativo puede protegerte contra alteraciones de hardware

The computer might be compromised if its physical components have been altered. For example, if a keylogger has been physically installed on the computer, your passwords, personal information, and other data typed on the keyboard could be stored and accessed by someone else, even if you are using Tails.

Intenta mantener tu computadora en un lugar seguro. Las alteraciones de hardware son más probables en las computadoras públicas, en los cibercafés o bibliotecas, y en las computadoras de escritorio, donde es más fácil de ocultar un dispositivo.

Si te preocupa que una computadora pueda ser modificada:

Utiliza un administrador de contraseñas para pegar las contraseñas guardadas. De esta forma, no es necesario que escribas contraseñas que puedan ser visibles para las personas o las cámaras cercanas.

Use the screen keyboard, if you are using a public computer or worry that the computer might have a keylogger.

Los keyloggers son fáciles de comprar y esconder en computadoras de escritorio pero no en computadoras portátiles. Por ejemplo, lee KeeLog: KeyGrabber forensic keylogger getting started.

Other hardware alterations are much more complicated and expensive to install. For an example, see Ars Technica: Photos of an NSA “upgrade” factory show Cisco router getting implant.

Ningún sistema operativo puede proteger contra ataques de BIOS y firmware

El firmware incluye el BIOS o UEFI y otro software almacenado en chips electrónicos en la computadora. Todos los sistemas operativos, incluido Tails, dependen del firmware para iniciarse y ejecutarse, por lo que ningún sistema operativo puede proteger contra un ataque de firmware. De la misma manera que un automóvil depende de la calidad de la carretera por la que circula, los sistemas operativos dependen de su firmware.

Mantener tu computadora en un lugar seguro puede proteger contra algunos ataques de firmware, pero algunos otros ataques de firmware se pueden realizar de forma remota.

Se han demostrado ataques de firmware, pero son complicados y caros de realizar. No sabemos de ningún uso real contra usuarios de Tails. Por ejemplo, lee LegbaCore: Stealing GPG keys/emails in Tails via remote firmware infection.

Debido a que siempre debes adaptar tus prácticas de seguridad digital a tus necesidades y amenazas específicas, te alentamos a aprender más leyendo las siguientes guías: