- install

- Herunterladen und Verifizieren (für USB-Sticks)

Tails downloaden

or download using BitTorrent BitTorrent

Save your download to your usual Downloads folder and not to the USB stick.

We recommend that you save your download to your Persistent Storage. Otherwise, Tails might stop responding if the RAM memory of the computer gets full.

Während des Downloads empfehlen wir Ihnen, die release notes für Tails zu lesen 6.2 . Sie dokumentieren alle Änderungen in dieser neuen Version: neue Funktionen, Probleme, die gelöst wurden, und bekannte Probleme, die bereits identifiziert wurden.

Überprüfen Sie Ihren Download

Verify your download to make sure that it is safe and was not corrupted during download.

Ihr BitTorrent-Client verifiziert den Download automatisch, sobald er abgeschlossen ist.

The verification below is optional for a BitTorrent download.

You seem to have JavaScript disabled. To verify your download, you can either:

Enable JavaScript and reload this page.

Compare manually the checksum of your download with the checksum of our images. In Tails, you can install GtkHash as Additional Software

Verify your download using our OpenPGP signing key and OpenPGP signature. OpenPGP signature.

We don't provide instructions to verify downloads with OpenPGP anymore.

See our security analysis of the different verification techniques.

You seem to be using Internet Explorer. To verify your download, please use a different browser.

or verify using the OpenPGP signature

OpenPGP signature OpenPGP signature

If you don't know how to use the OpenPGP signature, click instead on the button Select your download… to verify your download with JavaScript.

Verifying $FILENAME…

![]() Verification

successful! ($FILENAME)

Verification

successful! ($FILENAME)

![]() Verification

failed! ($FILENAME)

Verification

failed! ($FILENAME)

Most likely, the verification failed because of an error or interruption during the download.

Die Verifizierung schlägt auch fehl, wenn Sie versuchen, eine andere als die neueste Version von Tails zu verifizieren, 6.2 .

Less likely, the verification might have failed because of a malicious download from our download mirrors or due to a network attack in your country or local network.

Downloading again is usually enough to fix this problem. Otherwise, please try downloading from a different place or a different computer.

![]() Error selecting

image.

Error selecting

image.

Make sure that you select a USB image that is readable by your browser.

Make sure that you select an ISO image that is readable by your browser.

![]() Error downloading checksum file from our website.

Error downloading checksum file from our website.

Make sure that your browser is connected to the Internet.

Mit der Installation oder Aktualisierung von Tails fortfahren

Mit diesem USB-Abbild, können Sie entweder:

Upgrade your Tails USB stick and keep your Persistent Storage.

Install a new Tails USB stick.

To burn a Tails DVD, download our ISO image instead.

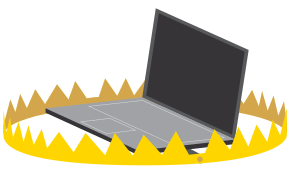

Warnings: Tails is safe but not magic!

Tails ist sicherer als jedes normale Betriebssystem. Aber weder Tails noch andere Software oder Betriebssysteme können Sie vor allem schützen - auch wenn sie es behaupten.

Die folgenden Empfehlungen werden Sie noch sicherer machen, insbesondere wenn Sie einem großen Risiko ausgesetzt sind.

Schützen Sie Ihre Identität, wenn Sie Tails nutzen

Tails wurde entwickelt, um Ihre Identität zu verbergen.

Aber einige Ihrer Aktivitäten könnten Ihre Identität preisgeben:

- Das Teilen von Dateien mit Metadaten, so wie Datum, Uhrzeit, Standort und Geräteinformationen

- Tails für mehr als einen Zweck zur gleichen Zeit benutzen

Einschränkungen des Tor-Netzwerkes

Tails nutzt das Tor-Netzwerk, weil Tor das stärkste und beliebteste Netzwerk ist, um vor Überwachung und Zensur zu schützen.

Aber Tor hat Grenzen, wenn Sie sich Sorgen machen über:

- Verbergen, dass Du Tor und Tails nutzt

- Schutz Ihrer Online-Kommunikation vor entschlossenen und erfahrenen Angreifern

Reduzieren sie die Risiken, wenn sie unsichere Computer nutzen

Tails kann gefahrlos auf einem Computer ausgeführt werden, der einen Virus hat.

Aber Tails kann Sie nicht immer schützen, zum Beispiel bei:

- Installation von einem infizierten Computer

- Tails auf einem Computer mit einem kompromittierten BIOS, Firmware oder Hardware ausführen

Schützen Sie Ihre Identität, wenn Sie Tails nutzen

Löschen Sie die Metadaten von Dateien, bevor Sie diese teilen

Viele Dateien beinhalten versteckte Daten oder Metadaten:

JPEG und andere Bilddateiformate beinhalten oftmals Informationen darüber, wo ein Bild aufgenommen wurde und welche Kamera benutzt wurde.

Office-Dokumente beinhalten oftmals Informationen über den Autor, das Datum und die Uhrzeit, wann das Dokument erstellt wurde.

To help you clean metadata, Tails include Metadata Cleaner, a tool to remove metadata in a wide range of file formats.

Metadata has been used in the past to locate people from pictures they took. For an example, see NPR: Betrayed by metadata, John McAfee admits he's really in Guatemala.

Use Tails sessions for only one purpose at a time

If you use Tails sessions for more than one purpose at a time, an adversary could link your different activities together.

For example, if you log into different accounts on the same website in a single Tails session, the website could determine that the accounts are used by the same person. This is because websites can tell when 2 accounts are using the same Tor circuit.

To prevent an adversary from linking your activities together while using Tails, restart Tails between different activities. For example, restart Tails between checking your work email and your whistleblowing email.

We are not aware of any such attacks to deanonymize people online who used Tails for different purposes at a time.

If you worry that the files in your Persistent Storage could be used to link your activities together, consider using a different Tails USB stick for each activity. For example, use one Tails USB stick for your activism work and another one for your journalism work.

Einschränkungen des Tor-Netzwerkes

Tails macht deutlich, dass Sie Tor und wahrscheinlich Tails verwenden

Alles, was Sie im Internet von Tails aus tun, geht über das Tor-Netzwerk.

Tor und Tails schützen dich nicht, indem sie dich wie einen beliebigen Internetnutzer aussehen lassen, sondern indem sie alle Tor- und Tails-Nutzer gleich aussehen lassen. Es wird unmöglich zu wissen, wer wer unter ihnen ist.

Dein Internetdienstanbieter (ISP) und dein lokales Netzwerk können sehen, dass du dich mit dem Tor-Netzwerk verbindest. Sie können aber nicht wissen, welche Seiten du besuchst. Um zu verbergen, dass du dich mit Tor verbindest, kannst du eine Tor-Brücke benutzen.

The sites that you visit can know that you are using Tor, because the list of exit nodes of the Tor network is public.

Parental controls, Internet service providers, and countries with heavy censorship can identify and block connections to the Tor network that don't use Tor bridges.

Many websites ask you to solve a CAPTCHA or block access from the Tor network.

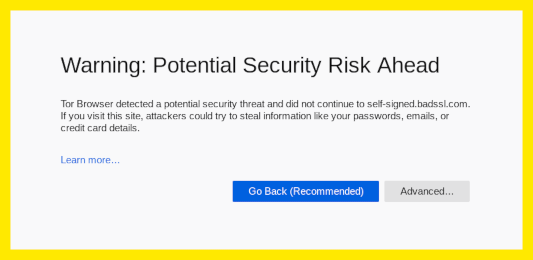

Exit nodes can intercept traffic to the destination server

Tor hides your location from destination servers, but it does not encrypt all your communication. The last relay of a Tor circuit, called the exit node, establishes the actual connection to the destination server. This last step can be unencrypted, for example, if you connect to a website using HTTP instead of HTTPS.

The exit node can:

Observe your traffic. That is why Tor Browser and Tails include tools, like HTTPS Everywhere, to encrypt the connection between the exit node and the destination server, whenever possible.

Pretend to be the destination server, a technique known as machine-in-the-middle attack (MitM). That is why you should pay even more attention to the security warnings in Tor Browser. If you get such a warning, use the New Identity feature of Tor Browser to change exit node.

To learn more about what information is available to someone observing the different parts of a Tor circuit, see the interactive graphics at Tor FAQ: Can exit nodes eavesdrop on communications?.

Tor exit nodes have been used in the past to collect sensitive information from unencrypted connections. Malicious exit nodes are regularly identified and removed from the Tor network. For an example, see Ars Technica: Security expert used Tor to collect government e-mail passwords.

Adversaries watching both ends of a Tor circuit could identify users

An adversary, who could control the 3 relays in a circuit, could deanonymize Tor users.

Tor chooses 3 relays that belong to 3 different network operators for each circuit.

Tails takes extra measures to use different circuits for different applications.

The Tor network has more than 6 000 relays. Organizations running Tor relays include universities like the MIT, activist groups like Riseup, nonprofits like Derechos Digitales, Internet hosting companies like Private Internet Access, etc. The huge diversity of people and organizations running Tor relays makes it more secure and more sustainable.

A powerful adversary, who could analyze the timing and shape of the traffic entering and exiting the Tor network, might be able to deanonymize Tor users. These attacks are called end-to-end correlation attacks, because the attacker has to observe both ends of a Tor circuit at the same time.

No anonymity network used for rapid connections, like browsing the web or instant messaging, can protect 100% from end-to-end correlation attacks. In this case, VPNs (Virtual Private Networks) are less secure than Tor, because they do not use 3 independent relays.

End-to-end correlation attacks have been studied in research papers, but we don't know of any actual use to deanonymize Tor users. For an example, see Murdoch and Zieliński: Sampled Traffic Analysis by Internet-Exchange-Level Adversaries.

Reduzieren sie die Risiken, wenn sie unsichere Computer nutzen

Installieren Sie Tails von einem Computer, dem Sie vertrauen

Tails schützt Sie vor Viren und Malware die sich auf Ihrem normalen Betriebssystem befinden, weil Tails unabhängig von anderen Betriebssystemen arbeitet.

Aber Tails wird möglicherweise beeinträchtigt wenn Sie Tails von einem kompromittierten Betriebssystem aus installieren. Diese Tipps reduzieren dieses Risiko:

Installieren Sie Tails unbedingt von einem vertrauenswürdigen Betriebssystem aus. Laden Sie Tails zum Beispiel auf einem Computer ohne Viren herunter oder klonen Sie Tails von einem vertrauenswürdigen Freund.

Do not plug in your Tails USB stick while another operating system is running on the computer.

Nutzen Sie Ihren Tails USB-Stick ausschliesslich um Tails auszuführen. Nutzen Sie Ihren Tails USB-Stick nicht um Daten von oder zu einem anderen Betriebssystem zu transferieren.

Wenn Sie befürchten, dass Tails beschädigt sein könnte, führen Sie ein manual upgrade von einem vertrauenswürdigen Betriebssystem aus durch.

Uns sind keinerlei Viren bekannt, die Tails infizieren könnten. Aber es ist möglich, dass in Zukunft ein solcher Virus existieren könnte.

Kein Betriebssystem kann vor Hardwaremanipulationen schützen

The computer might be compromised if its physical components have been altered. For example, if a keylogger has been physically installed on the computer, your passwords, personal information, and other data typed on the keyboard could be stored and accessed by someone else, even if you are using Tails.

Try to keep your computer in a safe location. Hardware alterations are more likely on public computers, in internet cafés or libraries, and on desktop computers, where a device is easier to hide.

Wenn sie denken, das ein Computer möglicherweise modifiziert wurde, dann:

Nutzen sie einen Passwort Manager um sicher Passwörter einzufügen. So müssen sie das Passwort nicht tippen und es ist nicht im Klartext für z.B. für Kameras oder Leute die ihnen über die Schulter schauen zu erkennen.

Use the screen keyboard, if you are using a public computer or worry that the computer might have a keylogger.

Keylogger sind einfach zu beschaffen und meistens nicht erkennbar. Ein Beispiel sehen sie hier: KeeLog: KeyGrabber forensic keylogger getting started.

Other hardware alterations are much more complicated and expensive to install. For an example, see Ars Technica: Photos of an NSA “upgrade” factory show Cisco router getting implant.

Kein Betriebssystem kann gegen BIOS oder Firmware Angriffe schützen

Firmware umfasst das BIOS oder UEFI und andere Software, die in elektronischen Chips auf dem Computer gespeichert ist. Alle Betriebssysteme, einschließlich Tails, hängen von der Firmware ab, um zu starten und zu laufen, daher kann sich kein Betriebssystem vor einem Firmware-Angriff schützen. Genauso wie ein Auto von der Qualität der Straße abhängt, auf der es fährt, sind auch Betriebssysteme von ihrer Firmware abhängig.

Ihren Computer an einem sicheren Ort aufzubewahren kann Sie vor einigen Firmware-Angriffen schützen, aber einige andere Firmware-Angriffe können aus der Ferne durchgeführt werden.

Firmware-Angriffe sind demonstriert worden, sind aber kompliziert und teuer auszuführen. Wir wissen nichts von einer tatsächlichen Anwendung gegen Tails-Benutzer. Für ein Beispiel siehe: LegbaCore: Stehlen von GPG-Schlüsseln/E-Mails in Tails durch Ferninfektion der Firmware.

Da Sie Ihre digitalen Sicherheitspraktiken immer an Ihre spezifischen Bedürfnisse und Bedrohungen anpassen müssen, möchten wir Sie ermutigen, mehr zu erfahren, indem Sie die folgenden Leitfäden lesen: