Limites du réseau Tor

Tails permet de savoir que vous utilisez Tor et probablement Tails

Tout ce que vous faites sur Internet depuis Tails passe par le réseau Tor.

Tor et Tails ne vous protègent pas en vous faisant ressembler à n'importe quel utilisateur aléatoire d'Internet, mais en faisant en sorte que tous les utilisateurs de Tor et Tails se ressemblent. Il devient impossible de savoir qui est qui parmi eux.

Votre fournisseur d'accès à Internet (FAI) et votre réseau local peuvent voir que vous vous connectez au réseau Tor. Ils ne peuvent toujours pas savoir quels sites vous visitez. Pour cacher que vous vous connectez à Tor, vous pouvez utiliser un pont Tor.

Les sites que vous visitez peuvent savoir que vous utilisez Tor, car la liste des nœuds de sortie du réseau Tor est publique.

Les contrôles parentaux, les fournisseurs d'accès Internet et les pays où la censure est forte peuvent identifier et bloquer les connexions au réseau Tor qui n'utilisent pas de ponts Tor.

De nombreux sites web vous demandent de résoudre un CAPTCHA ou bloquent l'accès au réseau Tor.

Les nœuds de sortie peuvent intercepter le trafic vers le serveur de destination

Tor cache votre position aux serveurs de destination, mais il ne chiffre pas toute votre communication. Le dernier relais d'un circuit Tor, appelé le nœud de sortie, établit la connexion réelle avec le serveur de destination. Cette dernière étape peut ne pas être chiffrée, par exemple, si vous vous connectez à un site web utilisant HTTP au lieu de HTTPS.

Le nœud de sortie peut :

Observer votre trafic. C'est pourquoi le Navigateur Tor et Tails incluent des outils, comme HTTPS Everywhere, pour chiffrer la connexion entre le nœud de sortie et le serveur de destination, lorsque cela est possible.

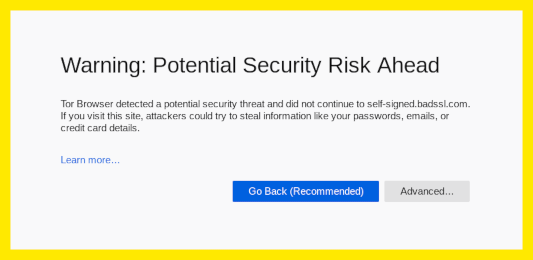

Se faire passer pour le serveur de destination, une technique connue sous le nom d'attaque de l'homme du milieu (HDM). C'est pourquoi vous devez prêter encore plus attention aux avertissements de sécurité du Navigateur Tor. Si vous recevez un tel avertissement, utilisez la fonction Nouvelle Identité duNavigateur Tor pour changer de nœud de sortie.

Pour en savoir plus sur les informations dont dispose une personne qui observe les différentes parties d'un circuit Tor, consultez les graphiques interactifs de la FAQ Tor : les nœuds de sortie peuvent-ils écouter les communications ?.

Les nœuds de sortie de Tor ont été utilisés par le passé pour collecter des informations sensibles à partir de connexions non chiffrées. Les nœuds de sortie malveillants sont régulièrement identifiés et supprimés du réseau Tor. Pour un exemple, voir Ars Technica : Un expert en sécurité a utilisé Tor pour collecter des mots de passe de messages électroniques gouvernementaux.

Des adversaires surveillant les deux extrémités d'un circuit Tor pourraient identifier les utilisateurs

Un adversaire, qui pourrait contrôler les 3 relais d'un circuit, pourrait désanonymiser les personnes utilisant Tor.

Tor choisit pour chaque circuit 3 relais appartenant à des opérateurs de réseau différents.

Tails prend des mesures supplémentaires pour utiliser des circuits différents pour des applications différentes.

Le réseau Tor comporte plus de 6 000 relais. Parmi les organisations gérant ces relais se trouvent des universités telles que le MIT, des groupes activistes comme Riseup, des associations à but non-lucratif comme Derechos Digitales, des entreprises d'hébergement internet comme Private Internet Access et ainsi de suite. La grande diversité d'organisations et de personnes gérant des relais rend Tor plus sûr et plus durable.

Un adversaire puissant, qui pourrait analyser le moment et la forme du trafic entrant et sortant du réseau Tor, pourrait être en mesure de désanonymiser les utilisateurs de Tor. Ces attaques sont appelées attaque par corrélation de bout en bout, car l'attaquant doit observer les deux extrémités d'un circuit Tor en même temps.

Aucun réseau d'anonymat utilisé pour des connexions rapides, comme la navigation sur le web ou la messagerie instantanée, ne peut protéger à 100% des attaques par corrélation de bout en bout. Dans ce cas, les VPN (Virtual Private Networks, « réseaux privés virtuels ») sont moins sûrs que Tor, car ils n'utilisent pas trois relais indépendants.

Les attaques par corrélation de bout en bout ont été étudiées dans des articles de recherche, mais nous ne connaissons aucune utilisation réelle pour désanonymiser les personnes utilisant Tor. Pour un exemple, voir Murdoch et Zieliński : Analyse du trafic échantillonné par des adversaires au niveau des échanges Internet (en anglais).